Microsoft a récemment émis un avertissement de sécurité (ADV180028) pour les utilisateurs de disques SSD auto-chiffrés utilisant des systèmes de chiffrement Bitlocker.

Cet avis de sécurité est venu après que deux chercheurs en sécurité des Pays-Bas, Carlo Meijer et Bernard van Gastel, ont publié un projet de document décrivant les vulnérabilités qu'ils ont découvertes. Voici le résumé résumant le problème:

Nous avons analysé le cryptage matériel du disque complet de plusieurs SSD en procédant à une ingénierie inverse de leur firmware. En théorie, les garanties de sécurité offertes par le chiffrement matériel sont similaires ou meilleures que les implémentations logicielles. En réalité, nous avons constaté que de nombreuses implémentations matérielles présentent des faiblesses de sécurité critiques, pour de nombreux modèles permettant une récupération complète des données sans connaissance d'aucun secret..

Si vous avez vu l'article, vous pouvez en savoir plus sur toutes les différentes vulnérabilités. Je vais me concentrer sur les deux principaux.

Sécurité du chiffrement matériel SSD

Microsoft savait qu'il y avait un problème avec les SSD. Ainsi, dans le cas de SSD auto-chiffrés, Bitlocker permettrait au cryptage utilisé par les SSD de prendre le relais. Malheureusement, pour Microsoft, cela n'a pas résolu le problème. Plus de Meijer et van Gastel:

BitLocker, le logiciel de chiffrement intégré à Microsoft Windows, reposera exclusivement sur le chiffrement matériel complet du disque si le SSD annonce qu'il est pris en charge. Ainsi, pour ces lecteurs, les données protégées par BitLocker sont également compromises.

La vulnérabilité signifie que tout attaquant qui peut lire le manuel d'utilisation des SED, peut accéder au mot de passe principal. En accédant au mot de passe principal, les attaquants peuvent contourner le mot de passe généré par l'utilisateur et accéder aux données.

- CONNEXION: 4 meilleurs logiciels de partage de fichiers cryptés pour Windows 10

Corriger les vulnérabilités du mot de passe principal

En réalité, cette vulnérabilité semble assez facile à corriger. Tout d'abord, l'utilisateur peut définir son propre mot de passe principal, en remplacement de celui généré par le fournisseur SED. Ce mot de passe généré par l'utilisateur ne serait alors pas accessible à un attaquant.

L'autre option semble être de définir la capacité de mot de passe principal sur `` maximum '', désactivant ainsi complètement le mot de passe principal.

Bien sûr, l'avis de sécurité provient de l'hypothèse que l'utilisateur moyen pense qu'un SED serait à l'abri des attaquants, alors pourquoi quelqu'un ferait-il l'une ou l'autre de ces choses?.

Mots de passe utilisateur et clés de cryptage de disque

Une autre vulnérabilité est qu'il n'y a pas de liaison cryptographique entre le mot de passe de l'utilisateur et la clé de cryptage de disque (DEK) utilisée pour crypter le mot de passe.

En d'autres termes, quelqu'un pourrait regarder à l'intérieur de la puce SED pour trouver les valeurs du DEK, puis utiliser ces valeurs pour voler les données locales. Dans ce cas, l'attaquant n'aurait pas besoin du mot de passe de l'utilisateur pour accéder aux données.

Il y a d'autres vulnérabilités, mais en suivant à peu près tout le monde, je vais simplement vous donner le lien vers le projet de document, et vous pouvez les lire tous ici..

- CONNEXES: 6 des plus grands disques durs SSD à acheter en 2018

Tous les disques SSD peuvent ne pas être affectés

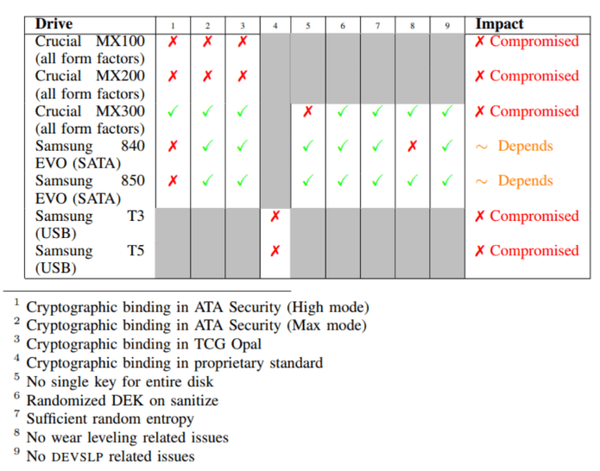

Cependant, je voudrais souligner deux choses. Premièrement, Meijer et van Gastel n'ont testé qu'une fraction de tous les SSD. Faites des recherches sur votre SSD et voyez s'il peut avoir un problème. Voici les SSD que les deux chercheurs ont testés:

Les attaquants ont besoin d'un accès local

Notez également que cela nécessite un accès local au SSD car les attaquants doivent accéder et manipuler le firmware. Cela signifie que votre SSD et les données qu'il contient sont, en théorie, en sécurité.

Cela dit, je ne veux pas dire que cette situation doit être traitée à la légère. Je laisserai le dernier mot à Meijer et van Gastel,

Ce [rapport] conteste l'idée selon laquelle le chiffrement matériel est préférable au chiffrement logiciel. Nous concluons qu'il ne faut pas se fier uniquement au chiffrement matériel offert par les SSD.

Des mots sages en effet.

Avez-vous découvert un SSD non répertorié qui présente le même problème de sécurité? Faites-nous savoir dans les commentaires ci-dessous.

POSTES LIÉS À VÉRIFIER:

- 5 antivirus avec le taux de détection le plus élevé pour détecter les logiciels malveillants sournois

- Le chiffrement de bout en bout est désormais disponible pour les utilisateurs d'Outlook.com

- 5+ meilleurs logiciels de sécurité pour le crypto-trading pour sécuriser votre portefeuille

- Bitlocker

- Disque dur SSD

- nouvelles de windows 10

Friendoffriends

Friendoffriends